安全告知:每个人系统版本不一样,环境不一样,请在测试环境下使用,并且进行提前备份

安全检查:SSh一键包,有时效性,风险性,你需要:

检查下载链接是否是官方或者存在劫持风险,SSH是否安全有无第三方修改或者注入后门

支持1h1g的VPS

ssh运行:

bash <(curl -fsSLk https://help.api.afmax.cn/linux/safe/chkrootkit.sh)

(每天扫描 + 每周更新 + 自动隔离)

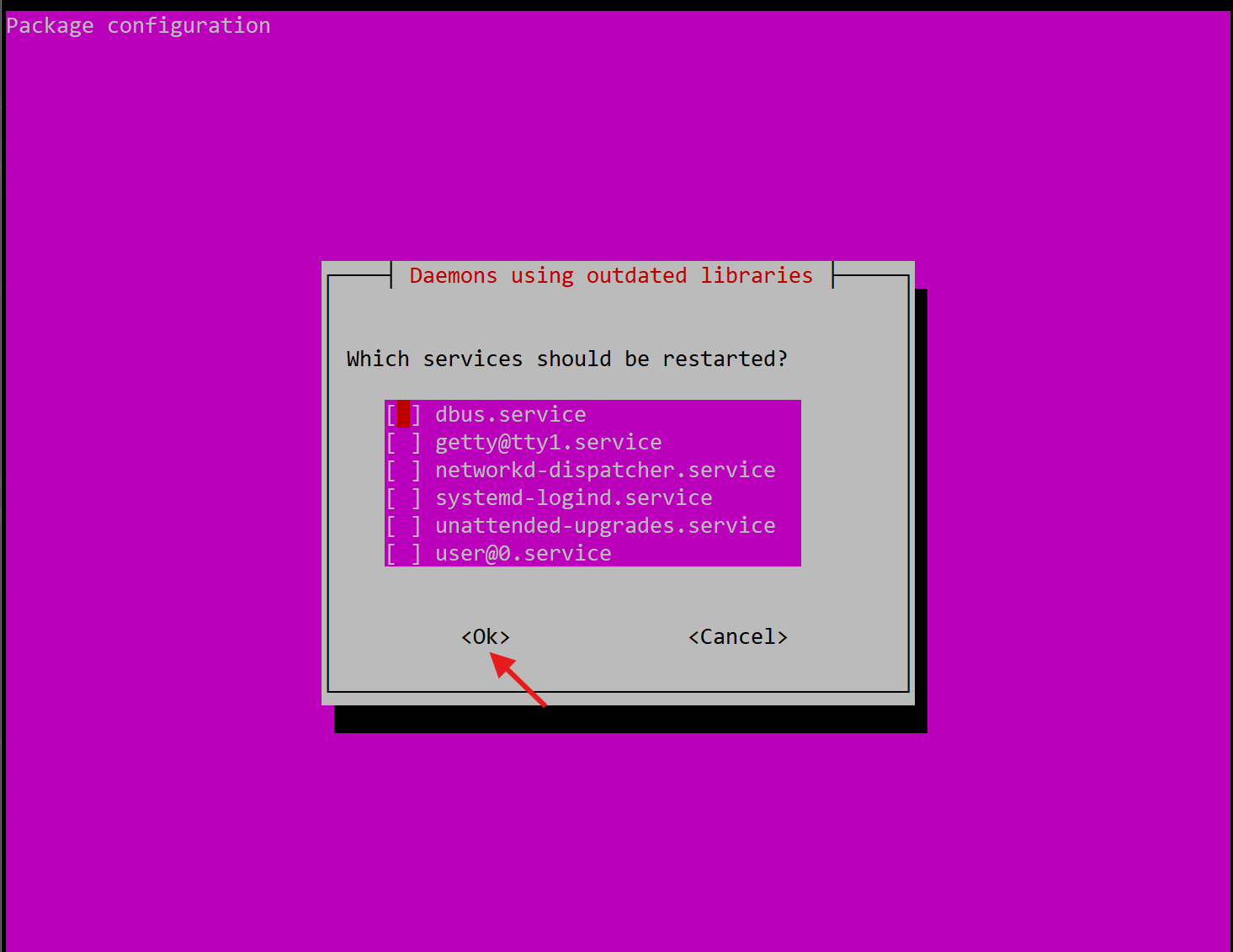

如果出现这个不用选择,直接默认,tap回车

脚本说明与见地建议

权限处理:脚本使用 sudo 确保 crontab 和目录创建成功。如果 crontab 报错(如 "no crontab for root"),请运行 sudo crontab -e 手动验证。常见问题:非 root 用户运行时会提示,需切换到 root 或用 sudo。

自动配置:

每天扫描:Cron 任务在凌晨 2:00 运行 chkrootkit,输出到日志,并调用隔离脚本移动 "INFECTED" 文件。

每周更新:周日凌晨 3:00 从 GitHub 下载最新 tar.gz 并重新编译签名库。

自动隔离:简单移动到 /var/quarantine/chkrootkit/,日志记录。恢复/删除在菜单 3 中处理。

日志查看:菜单 3 显示最近 20 行日志,并列出隔离文件。隔离文件命名带时间戳,便于追踪。

潜在问题:

下载失败:网络问题时,手动 wget 官方源。

无权限写入:确保用户在 sudoers 中,或以 root 运行。

隔离逻辑:Chkrootkit 输出 "INFECTED" 标记文件,此脚本简单解析;复杂场景建议集成 rkhunter。

优化建议:生产环境结合 SELinux/AppArmor 强化;定期手动验证日志。测试后若有 bug,欢迎反馈!